Руководство для платформы Tizen - Apache Cordova. В этом руководстве описывается, как настроить среду разработки SDK для развертывания приложений Cordova для устройств под управлением операционной системы Tizen. Требования и поддержка. Tizen SDK требует Linux Ubuntu 1.

Windows XP SP3/7 (3. Разработчики должны использовать cordova утилита в сочетании с Tizen SDK. Теперь ваш проект должен быть импортированы и появляются в представлении Обозреватель проектов : Чтобы перестроить проект, щелкните правой кнопкой мыши в представлении Обозреватель проектов и выберите Построить проект: В корневом каталоге проекта должен создать файл пакета виджета, например hello.

Развертывание на эмулятор. Щелкните правой кнопкой мыши проект в представлении Project Explorer и выберите Запуск как . Необходимо правильно задать его параметры даты и времени .

Выберите цель развертывания приложения с помощью Connection Explorer представления: окна.

Разбор вредоносной программы под Android на примере Trojan- Spy. Android. OS. Zbot. Android. Smssniffer / Android/Spy.

SMS / Android. OS. Общая информация об APK- файлах 2. Разбор вредоноса 2. Утилиты для разбора 2. Разбор. 1. Информация об APK- файлах. Для того, чтобы лучше понять особенности исследования вредоносных программ под Android необходимо сначала разобраться с тем, что такое APK- файлы. Если вам это уже известно, то можете сразу переходить ко второй части.

Программы под Android распространяются в архивах. Эти архивы имеют расширение .

Android SDK - инструментарий для разработки. FMD Apktool OS Linux - Утилита для разборки/сборки приложений под Linux от .

В более ранних версиях SDK внутри этой папки в папке tools располагалась нужная нам программа adb, но позднее она была . Зайди скачать Android SDK бесплатно на русском языке. Данная утилита будет полезной для разработчиков программного обеспечения на . Tizen SDK требует Linux Ubuntu 10.04/10.10/11.04/11.10 (32-бит) или. Разработчики должны использовать cordova утилита в сочетании с Tizen SDK. Explorer представления: окна Эта статья как раз о том, как настроить работу в Linux с AIR SDK 3.6. Android SDK · Конвертер dex- и apk-файлов в jar «dex2jar» · Декомпилятор байт-кода Java (jar-файлов) в понятный вид. Все утилиты .

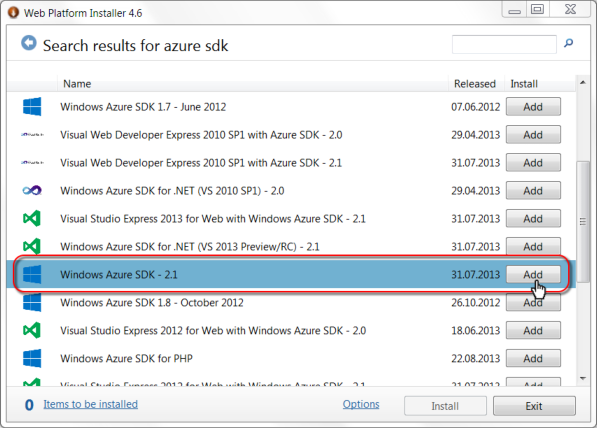

В каталоге Download Вы можете найти другие полезные материалы - утилиты, программы, документацию, исходники, электронные . Дополнительные сведения о программах установки пакета SDK для Windows см.

Такие файлы не шифруются и являются совместимыми с форматом «zip», фактически являясь его подмножеством. Так как пользовательские приложения для Android выполняются в java- машине, то APK- файлы наследуют все характерные черты JAR- файлов. Содержимое архива обычно выглядит примерно так: Каталог META- INF содержит: CERT. RSA — сертификат приложения. CERT. SF — контрольные суммы файлов ресурсов (картинок, звуков и т.

MANIFEST. MF — служебная информация, описывающая сам apk- файл. Каталог res содержит ресурсы — иконки в нескольких разрешениеях, описание размещения элементов на форме в xml- файле. Android. Manifest.

SDK, которым приложение создавалось, версию ОС под которой приложение будет работать и т. В этом файле содержатся и так называемые «permission» — разрешения, которые требуются для работы приложения (например, доступ к сети или доступ к телефонной книге). Именно этот файл интересует нас в первую очередьresources. В этом файле собраны xml- описания всех ресурсов. Вот и вся краткая информация, которую нужно знать, приступая к разбору вредоносных программ под Android. Разбор вредоноса.

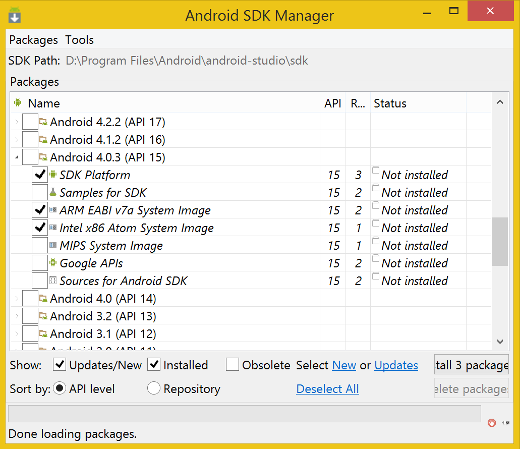

Скачиваем подготовительные файлы SDK тут и распаковываем.

В качестве примера мы выбрали экземпляр, который детектируется разными антивирусами как: Trojan- Spy. Android. OS. Zbot. Android. Smssniffer. Android/Spy. SMSAndroid. OS. Что же с ним делать?

Утилиты для разбора. Потребуются такие утилиты: Android SDKКонвертер dex- и apk- файлов в jar «dex. Декомпилятор байт- кода Java (jar- файлов) в понятный вид. Все утилиты доступны для свободного скачивания и являются кроссплатформенными, так что вы сможете выполнять все действия и в Windows и в Linux.

Разбор. В самом начале, для того, чтобы лучше понять, что именно искать нужно проанализировать файл «Android. Manifest. xml» — посмотреть, какие именно разрешения- permissions требуются анализируемому приложению. Данный файл бинарный, а не обычный текстовый xml. Для того, чтобы его прочитать нужно воспользоваться консольной утилитой «aapt» из комплекта Android SDK.

Она находится в каталоге «platform- tools». Так как графического интерфейса нет, то команду нужно вводить в консоли. Например, для Windows: C: \android- sdk- windows\platform- tools\aapt. C: \incoming\suspicious. Разумеется, вы должны подставить свои пути. В Linux команда будет такой же с очевидными отличиями (не будет букв дисков и расширения «exe» у утилиты). Для большего удобства вывод можно перенаправить в файл: C: \android- sdk- windows\platform- tools\aapt.

C: \incoming\suspicious. C: \incoming\manifest. В файле нужно найти секцию «Android manifest» и искать перечисление разрешений. В анализируемом файле это выглядит так. На этих аспектах и нужно сосредоточить внимание при дальнейшем анализе.

Для того, чтобы получить доступ к коду нужно выполнить два шага — преобразовать apk- файл в jar- файл и декомпилировать полученный байткод в более понятный для человека вид. Воспользуемся конвертером «dex. C: \dex. 2jar\dex. C: \incoming\suspicious.

Сконвертированный файл будет находится в том же каталоге, что и оригинальный файл. К его имени будет добавлено . Иерархия пакета в окне декомпилятора выглядит так: На этом подготовительные шаги, поддающиеся легкому описанию, заканчиваются — дальнейший успех зависит только от вашего знания java и умения пользоваться поисковиком. К счастью, экземпляр выбранный для примера имеет довольно скромные размеры — финальный jar всего 7,0. KB. В программе всего шесть классов. Исключим те, которые не представляют интереса.

Это класс R, в котором только перечислены идентификаторы всех ресурсов. Так же из рассмотрения можно исключить класс Config, в котором содержится конфигурация билда. Рассмотрим подробнее оставшиеся три класса. Activation. Этот класс срабатывает по событию on. Create, то есть сразу после старта приложения. Telephony. Manager local.

Telephony. Manager = (Telephony. Manager)get. System. Service(. Полученную строку цифр и дефисов передают в Text. View с идентификатором 2. Sms. Reciever. Этот класс срабатывает при приходе СМС- сообщения, событие on. Трафареты Для Маквин Торт.

Receive. В задачу этого класса входит отслеживать входящие смс и в случае обнаружения запускать класс Main. Service, передавая ему указатель на новопришедшее сообщение. Main. Service. Этот класс довольно велик, поэтому не стану приводить его целиком. Сразу после вызова запускает субкласс «Sms. Blocker. Thread», который блокирует уведомление о поступившем СМС, чтобы пользователь не был оповещен о новом входящем СМС.

Затем входящее СМС обрабатывается таким образом: String str. Sms. Message. get.

Originating. Address(); — номер телефона- получателя (то есть номер телефона, на котором установлен троянец) помещается в переменную str. String str. 2 = local.

Sms. Message. get. Message. Body(); — тело сообщения помещается в переменную str. Затем создаются связанные пары local. Basic. Name. Value.

Pair. 1 и local. Basic. Name. Value. Pair. Эти пары сохраняют в массив local. Array. List, в который позже добавляют пару local. Basic. Name. Value.

Pair. 3, представляющую собойid=< id устройства> При этом, как видите, Device. Id получается заново, а не используется то, что было получено в классе Activation. Заканчивается все тем, что вызывается метод post. Request из последнего класса Server. Session: В качестве параметра передается тот самый массив пар, в котором номер телефона, содержимое СМС и идентификатор устройства. Server. Session. Этот класс имеет два метода: init.

Url, который возвращает часть ссылки . Несмотря на размер, задача post. Request проста — отправить на сервер по ссылке, возвращаемой методом init. Url, данные, добавив пары из массива, собранного в Main.

Service. То есть всего лишь обратиться по ссылке: (http: //softthrifty. Итог. Итак, данный троянец перехватывает СМС и отправляет на сервер запрос, в котором передает номер зараженного телефона, содержимое СМС и идентификатор зараженного телефона. Такое поведение может быть признаком банковского троянца, атакующего двухфакторную авторизацию. Такое же поведение было свойственно образцам Zbot для мобильной платформы Symbian.

Для успешной атаки требуется выполнение таких условий: 1) злоумышленник должен заразить компьютер жертвы, чтобы перехватить данные для он- лайн банкинга; 2) злоумышленник должен заразить телефон жертвы для перехвата СМС с кодом подтверждения от банка; 3) злоумышленник должен каким- то образом связать пользователя зараженного компьютера и зараженного телефона, чтобы знать, от каких учетных данных он- лайн банкинга данный код подтверждения; Не знаю на сколько реальную угрозу представляют такие вредоносы, но в силу своих размеров и очевидности производимой деятельности такой образец хорошо подходит для демонстрации базовых приемов разбора вредоносных программ под Андроид.